Чтобы обеспечить безопасную работу с конфиденциальными данными, организации должны внедрить надежную систему контроля доступа и мер по обеспечению конфиденциальности. Это предполагает определение четких ролей, обязанностей и ограничений для сотрудников в отношении секретных материалов. Особое внимание следует уделить созданию системы ограниченного доступа, которая минимизирует риск несанкционированного воздействия или утечки критически важной информации.

Одним из ключевых компонентов сохранения секретности является внедрение строгого процесса авторизации как физических, так и цифровых точек входа. Разработка хорошо организованной системы допуска помогает обеспечить доступ к секретным файлам или областям только тем, у кого есть законные потребности. Кроме того, создание механизмов отслеживания перемещения секретных данных и документов значительно снижает потенциальные риски.

Классификация информации: Определите и классифицируйте информацию в зависимости от ее чувствительности. Укажите, какие данные требуют повышенной безопасности, а к каким может иметь доступ более широкий круг сотрудников.

План реагирования на инциденты: Разработайте и задокументируйте стратегию реагирования на утечку данных или несанкционированный доступ. Убедитесь, что план включает протоколы по локализации, расследованию и сообщению соответствующим органам.

Физическая безопасность: Установите физические барьеры и системы наблюдения для защиты чувствительных зон, где хранятся секретные материалы. Ограничьте физический доступ неавторизованного персонала с помощью контрольно-пропускных пунктов и систем мониторинга.

Пересмотр и обновление : Регулярно оценивайте меры защиты, чтобы убедиться в их актуальности и эффективности. Пересмотрите политику с учетом новых угроз, технологических достижений или изменений в структуре организации.

- При эффективном применении этих методов они помогают снизить риски, связанные с несанкционированным доступом к секретным материалам, и обеспечить целостность защищаемой информации.

- Определение и классификация информации, требующей защиты

- Чтобы сохранить целостность конфиденциальных данных, важно определить и классифицировать информацию, требующую особого обращения. Этот процесс начинается с анализа всех типов данных, с которыми работают сотрудники, подрядчики или другие партнеры компании. Критически важные документы и материалы, такие как планы текущих проектов или конфиденциальные правительственные сообщения, должны быть рассмотрены на предмет ограничения доступа.

- Кроме того, должна быть внедрена надежная система технического наблюдения и мониторинга для выявления любых попыток несанкционированного доступа к конфиденциальной информации или ее разглашения. Периодический аудит информационных потоков в компании также поможет выявить пробелы и потенциальные риски безопасности в режиме реального времени.

- Уверенное знание правовых основ, регулирующих защиту конфиденциальной информации, необходимо для соблюдения национальных и международных норм.

- Назначенные люди должны пройти тщательную проверку, чтобы убедиться в их надежности и благонадежности.

- Роли и обязанности

- Назначьте ключевых сотрудников, которые будут следить за физической и технической защитой секретной информации в помещениях, обеспечивая только санкционированный доступ.

Назначьте лиц, ответственных за управление процедурами контроля доступа, включая обработку пропусков, ведение журналов и обеспечение соблюдения правил входа на объект.

Убедитесь, что персонал обладает актуальными знаниями о текущих протоколах безопасности, включая шифрование, дешифрование и безопасные методы связи для обмена секретными данными.

Сотрудники должны следить за обучением и сертификацией сотрудников по защите секретной информации, в том числе за тем, чтобы все сотрудники знали границы доступа к конфиденциальным данным.

Назначенный персонал должен проводить регулярные проверки, чтобы выявлять уязвимые места в процессах обработки и устранять потенциальные нарушения безопасности.

Правильное назначение ответственных лиц гарантирует, что все конфиденциальные материалы будут обрабатываться с максимальным уровнем защиты, а деятельность организации будет соответствовать законодательным и нормативным стандартам конфиденциальности и безопасности.

Разработка мер безопасности для физического хранения секретных материалов

Чтобы сохранить конфиденциальность секретных данных, необходимо принять надежные меры для физического хранения секретных материалов. Во-первых, ограничьте доступ к защищенным зонам хранения, назначив специальный персонал, уполномоченный работать с такой информацией. Эти люди должны проходить проверку на благонадежность, чтобы убедиться в их надежности при защите конфиденциальных данных.

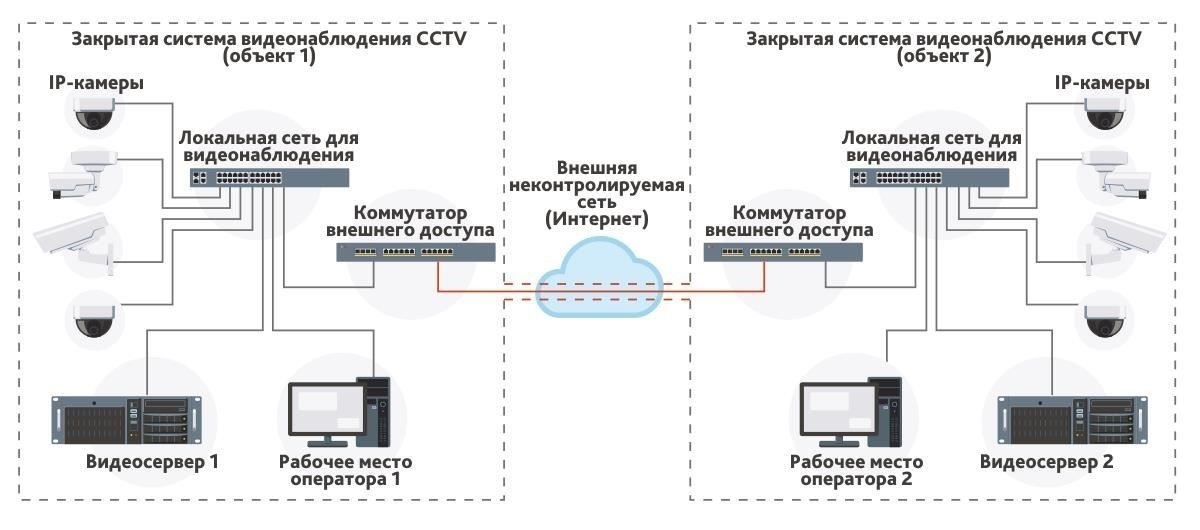

Хранилища должны быть оборудованы замками повышенной секретности, биометрическими системами доступа или другими современными средствами контроля доступа. Установите системы видеонаблюдения для постоянного контроля за хранилищем. Эти системы должны быть оснащены функциями обнаружения движения и удаленного мониторинга, чтобы обеспечить постоянную неприкосновенность помещений.

Кроме того, материалы должны храниться в огнеупорных контейнерах с защитой от несанкционированного доступа. Это снижает риск несанкционированного доступа или случайного воздействия. Настоятельно рекомендуется использовать сейфы, хранилища и специализированные шкафы, способные противостоять как физическим, так и экологическим угрозам.

Все доступы к хранилищам должны тщательно регистрироваться с указанием времени, даты и личности каждого, кто вошел в хранилище. Это обеспечит подотчетность и облегчит аудит в случае нарушения безопасности.

- Безопасность физических хранилищ не ограничивается только контролем доступа. Необходимо регулярно проверять всю среду, чтобы выявить любые уязвимые места, такие как слабые места в конструкции или устаревшее оборудование. Необходимо периодически проводить учения, чтобы оценить готовность персонала и систем безопасности.

- Приняв эти строгие меры безопасности, организации смогут защитить конфиденциальную информацию, которая лежит в основе их деятельности, и обеспечить ее защиту от несанкционированного доступа, фальсификации или кражи.

- Внедрение протоколов цифровой безопасности для чувствительных данных

- Одним из ключевых этапов защиты конфиденциальной информации в организации является внедрение надежных цифровых протоколов безопасности, которые направлены на критичные потоки данных и предотвращают несанкционированный доступ. Для эффективной технической защиты необходимо сосредоточиться на защите целостности систем, задействованных в работе с конфиденциальными записями и каналами связи.

Механизмы контроля доступа и аутентификации

- Применяя эти меры, организация гарантирует, что ее операции по обработке данных соответствуют самым высоким стандартам безопасности, что значительно снижает вероятность взлома. Необходимо применять проактивный подход для противодействия потенциальным киберугрозам, особенно тем, которые направлены на конфиденциальную информацию или информацию ограниченного доступа.

- Проведение обучающих программ для сотрудников по вопросам конфиденциальности

- Программы обучения сотрудников должны быть одним из основных компонентов поддержания целостности конфиденциальной информации. Весь персонал должен быть хорошо обучен работе с конфиденциальными данными в соответствии с действующими нормами и обеспечивать их сохранность на всех этапах своей работы. Этого можно добиться с помощью целевых занятий, на которых рассматриваются нюансы конфиденциальности в рамках их ролей.

- Ключевые компоненты программ обучения

- Программа должна охватывать следующие области:

Протоколы безопасности: обучение особенностям контроля доступа, таким как использование пропусков и методов аутентификации для зон ограниченного доступа.

Классификация информации: сотрудники должны понимать, какие типы информации требуют высокого уровня безопасности и как правильно обращаться с такими данными.

Реагирование на инциденты: проинструктируйте сотрудников о том, как выявлять нарушения и как реагировать на несанкционированный доступ или раскрытие конфиденциальных материалов.

Юридические обязательства : Убедитесь, что сотрудники знают свои юридические обязанности и потенциальные последствия неправильного обращения с секретными или конфиденциальными данными.

Эффективное проведение обучения предполагает сочетание теоретических знаний и практических упражнений. Необходимо включать сценарии из реальной жизни, чтобы сотрудники могли применять принципы конфиденциальности и безопасности. Необходимо регулярно проводить обновления и курсы повышения квалификации, чтобы поддерживать осведомленность о новых угрозах и законодательных изменениях в требованиях к конфиденциальности.

В ходе обучения следует также подчеркнуть важность соблюдения конфиденциальности за пределами офиса, в том числе при электронном общении и обмене информацией с третьими сторонами. Подчеркните, что защита секретных данных — это не только обязанность нескольких человек, но и коллективная работа всех уровней персонала.

Регулярные аудиты и мониторинг на предмет соответствия стандартам безопасности

Проведение регулярных аудитов и мониторинга имеет решающее значение для обеспечения соответствия нормам безопасности и поддержания надежных мер защиты конфиденциальных данных в организации. Этот процесс включает в себя оценку адекватности мер безопасности, связанных с управлением и обработкой секретной информации, с акцентом на технические аспекты и операционную структуру, которые предотвращают несанкционированный доступ или утечку конфиденциальных материалов.

Аудиторские проверки должны проводиться с постоянной периодичностью и включать в себя комплексную оценку всех систем и протоколов, связанных с обработкой защищенных данных. Это включает в себя мониторинг контроля доступа, мер физической безопасности и безопасности информационных систем. Оценка технической инфраструктуры, такой как шифрование, хранение и каналы передачи данных, является ключом к выявлению потенциальных уязвимостей. Аудит должен охватывать все подразделения, участвующие в обработке конфиденциальных данных или доступе к ним, включая подразделения, отвечающие за безопасность персонала, связь и контроль доступа.

Непрерывный мониторинг и реагирование на инциденты

Непрерывный мониторинг необходим для обнаружения в режиме реального времени любых нарушений, которые могут свидетельствовать о нарушении или потенциальном риске. Для этого необходимо внедрить автоматизированные инструменты, позволяющие отслеживать активность пользователей, сетевой трафик и попытки доступа и предоставлять отчеты о них. Должна быть разработана система реагирования на инциденты, позволяющая организации быстро реагировать на потенциальные угрозы, включая шаги по локализации, расследованию и устранению последствий. Система мониторинга должна быть откалибрована для обнаружения несанкционированного доступа, утечки данных или любых действий, нарушающих стандарты безопасности.

Установите четкие правила внутреннего информирования о нарушении, чтобы свести к минимуму путаницу и убедиться, что все сотрудники понимают серьезность ситуации. В организации весь персонал должен быть проинформирован о процедурах защиты конфиденциальной информации и предотвращения дальнейшего несанкционированного доступа на период расследования.

Для защиты конфиденциальных данных, включая секретную информацию, пересмотрите системы контроля доступа и убедитесь, что все сотрудники имеют необходимый допуск для выполнения своих функций. Пересмотрите и ужесточите протоколы физической безопасности вокруг критической инфраструктуры и чувствительных зон, особенно в точках входа, таких как ворота безопасности или терминалы доступа.

Необходимо привлечь внешних экспертов, если нарушение связано со сложными атаками или утечкой правительственных данных. Тесно сотрудничайте с техническими специалистами, чтобы проанализировать причину нарушения и принять меры по исправлению ситуации, которые могут включать в себя исправление уязвимостей или изменение настроек безопасности. Регулярный аудит технических систем должен быть обязательным, как и постоянное обновление технологий шифрования.

В плане борьбы с утечкой информации должны быть описаны шаги по документированию каждого действия, предпринятого в ходе расследования, что обеспечит подотчетность и прозрачность. Это включает в себя ведение подробных записей о персонале, участвующем в обработке инцидента, используемых инструментах и любых изменениях, внесенных в существующие системы. Убедитесь, что все изменения регистрируются и контролируются в этот период повышенного внимания.

После того как утечка информации была локализована и устранена, проведите тщательный анализ всего инцидента. Оцените процесс реагирования и внесите улучшения на основе извлеченных уроков, чтобы укрепить защиту в будущем. Правильно обучите персонал распознавать и реагировать на будущие нарушения безопасности и повысьте осведомленность о защите секретных данных.

Наконец, в зависимости от серьезности нарушения, возбудите судебное разбирательство, как того требует национальное законодательство, особенно если нарушение затрагивает правительственную информацию. Обеспечьте полное соблюдение законодательных и нормативных обязательств по защите конфиденциальных данных во время и после устранения нарушения.